2024年09月09日-2023年09月15日

本周漏洞态势研判情况

本周信息安全漏洞威胁整体评价级别为中。

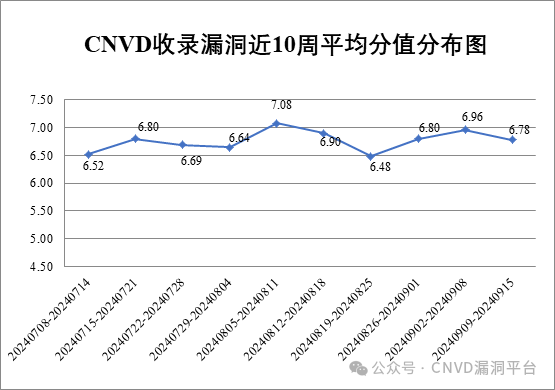

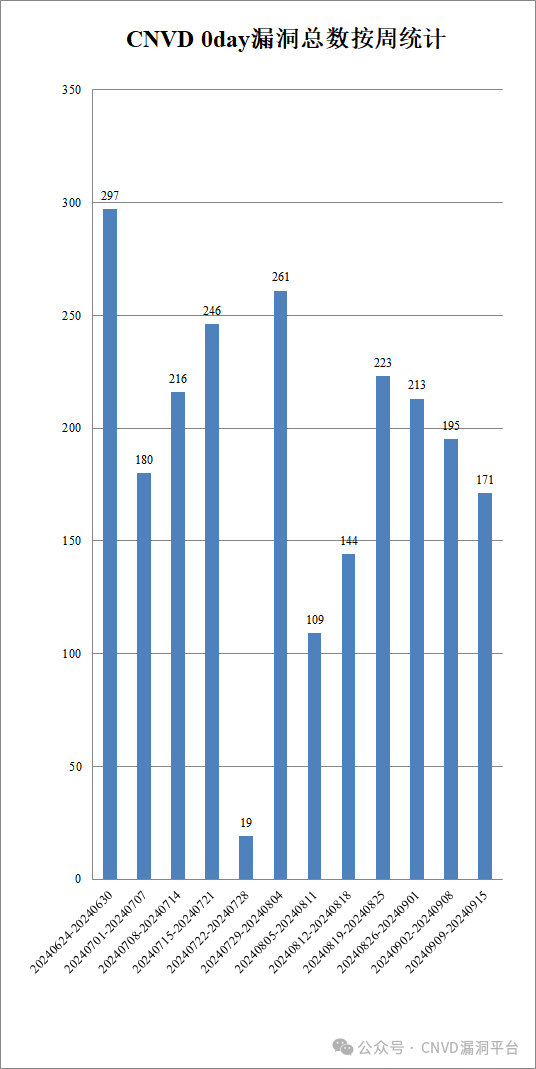

国家信息安全漏洞共享平台(以下简称CNVD)本周共收集、整理信息安全漏洞261个,其中高危漏洞142个、中危漏洞112个、低危漏洞7个。漏洞平均分值为6.78。本周收录的漏洞中,涉及0day漏洞171个(占66%),其中互联网上出现“Tenda F1202 fromwebExcptypemanFilter函数堆栈缓冲区溢出漏洞、TOTOLINK X5000R和A7000R缓冲区溢出漏洞”等零日代码攻击漏洞。本周CNVD接到的涉及党政机关和企事业单位的漏洞总数28055个,与上周(7902个)环比增加255%。

图1 CNVD收录漏洞近10周平均分值分布图

图2 CNVD 0day漏洞总数按周统计

本周漏洞事件处置情况

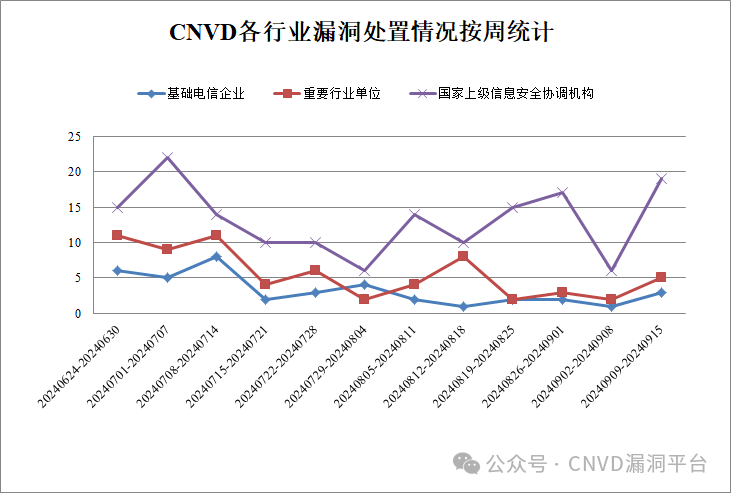

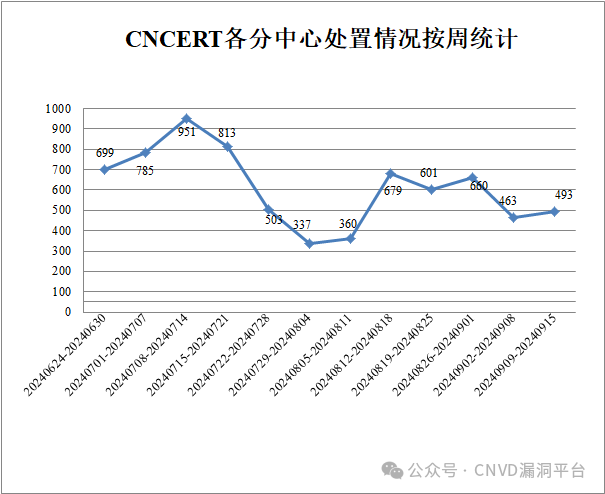

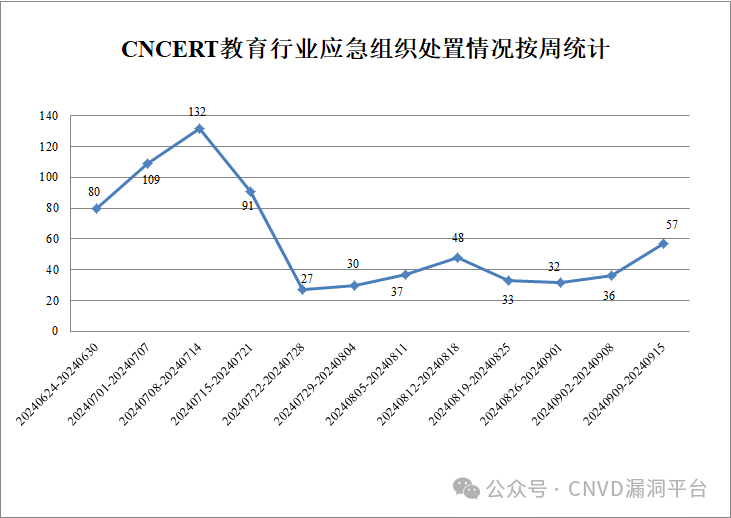

本周,CNVD向银行、保险、能源等重要行业单位通报漏洞事件5起,向基础电信企业通报漏洞事件3起,协调CNCERT各分中心验证和处置涉及地方重要部门漏洞事件493起,协调教育行业应急组织验证和处置高校科研院所系统漏洞事件57起,向国家上级信息安全协调机构上报涉及部委门户、子站或直属单位信息系统漏洞事件19起。

图3 CNVD各行业漏洞处置情况按周统计

图4 CNCERT各分中心处置情况按周统计

图5 CNVD教育行业应急组织处置情况按周统计

此外,CNVD通过已建立的联系机制或涉事单位公开联系渠道向以下单位通报了其信息系统或软硬件产品存在的漏洞,具体处置单位情况如下所示:

浙江和达科技股份有限公司、漳州市芗城帝兴软件开发有限公司、云南达远软件有限公司、云和恩墨(北京)信息技术有限公司、友讯电子设备(上海)有限公司、用友网络科技股份有限公司、雅马哈乐器音响(中国)投资有限公司、兄弟(中国)商业有限公司、信呼、新天科技股份有限公司、新道科技股份有限公司、小米科技有限责任公司、西安众邦网络科技有限公司、武汉华信数据系统有限公司、通州区华丽软件工作室、天地(常州)自动化股份有限公司、太原福莱瑞达物流设备科技有限公司、索尼(中国)有限公司、松下电器(中国)有限公司、施耐德电气(中国)有限公司、深圳拓安信物联股份有限公司、深圳市中兴新云服务有限公司、深圳市优特普科技有限公司、深圳市伊林思科技有限公司、深圳市赛格导航科技股份有限公司、深圳市磊科实业有限公司、深圳市蓝凌软件股份有限公司、深圳市吉祥腾达科技有限公司、上海知备信息科技有限公司、上海三高计算机中心股份有限公司、上海穆云智能科技有限公司、上海顶想信息科技有限公司、上海贝锐信息科技股份有限公司、上海百胜软件股份有限公司、山东比特智能科技股份有限公司、厦门宇电自动化科技有限公司、三星(中国)投资有限公司、瑞斯康达科技发展股份有限公司、青岛三利集团有限公司、青岛东胜伟业软件有限公司、麒麟软件有限公司、普联技术有限公司、迈普通信技术股份有限公司、龙采科技集团有限责任公司、理光(中国)投资有限公司、乐普(北京)医疗器械股份有限公司、乐金电子(中国)有限公司、乐创未来(武汉)科技有限公司、柯尼卡美能达集团、江阴汇智软件技术有限公司、江西铭软科技有限公司、江苏称意智能科技有限公司、吉翁电子(深圳)有限公司、惠普贸易(上海)有限公司、华平信息技术股份有限公司、泓华国际医疗控股有限公司、杭州三一谦成科技有限公司、杭州品联科技有限公司、杭州荷花软件有限公司、杭州短链网络技术有限公司、汉王科技股份有限公司、贵州小码科技有限公司、广州小橘灯信息科技有限公司、广州市保伦电子有限公司、广州和晖科技有限公司、广东保伦电子股份有限公司、富士胶片商业创新(中国)有限公司、泛微网络科技股份有限公司、东芝(中国)有限公司、畅捷通信息技术股份有限公司、北京字节跳动科技有限公司、北京中识科技有限公司、北京中广上洋科技股份有限公司、北京中犇科技有限公司、北京亚控科技发展有限公司、北京星网锐捷网络技术有限公司、北京小米科技有限责任公司、北京通达信科科技有限公司、北京神州视翰科技有限公司、北京金和网络股份有限公司、北京国炬信息技术有限公司、北京飞易腾科技有限公司、北京碧虚文化有限公司、北京百卓网络技术有限公司、奥琦玮信息科技(北京)有限公司、安美世纪(北京)科技有限公司、爱普生(中国)有限公司、SeaCMS和Lexmark。

本周,CNVD发布了《Microsoft发布2024年9月安全更新》。详情参见CNVD网站公告内容(https://www.cnvd.org.cn/webinfo/show/10411)。

本周漏洞报送情况统计

本周报送情况如表1所示。其中,北京启明星辰信息安全技术有限公司、新华三技术有限公司、深信服科技股份有限公司、北京天融信网络安全技术有限公司、北京神州绿盟科技有限公司等单位报送公开收集的漏洞数量较多。成都卫士通信息安全技术有限公司、河南东方云盾信息技术有限公司、淮安易云科技有限公司、北京翰慧投资咨询有限公司、信息产业信息安全测评中心、苏州棱镜七彩信息科技有限公司、中资网络信息安全科技有限公司、快页信息技术有限公司、江苏正信信息安全测试有限公司、北京天下信安技术有限公司、马鞍山书拓安全科技有限公司、北京山石网科信息技术有限公司、广州华南检验检测中心有限公司、江苏极元信息技术有限公司、成都久信信息技术股份有限公司、联想集团、厦门聚丁科技有限公司、成都安美勤信息技术股份有限公司、安徽天行网安信息安全技术有限公司、北京卓识网安技术股份有限公司、江苏软测信息科技有限公司、泸州职业技术学院、福建浩程信息科技有限公司、陕西慧缘网络科技有限公司、联通数字科技有限公司、江苏晟晖信息科技有限公司、深圳市佰航信息技术有限公司及其他个人白帽子向CNVD提交了28055个以事件型漏洞为主的原创漏洞,其中包括斗象科技(漏洞盒子)、三六零数字安全科技集团有限公司和上海交大向CNVD共享的白帽子报送的26409条原创漏洞信息。

表1漏洞报送情况统计表

本周漏洞按类型和厂商统计

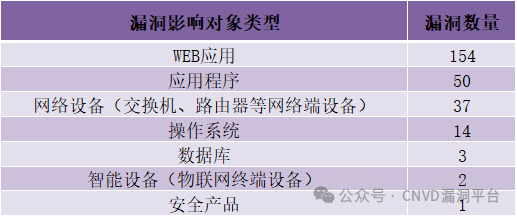

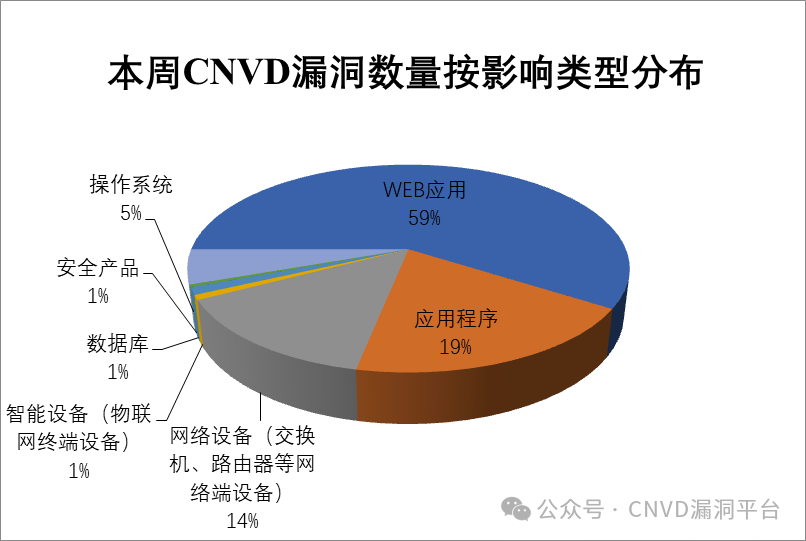

本周,CNVD收录了261个漏洞。WEB应用154个,应用程序50个,网络设备(交换机、路由器等网络端设备)37个,操作系统14个,数据库3个,智能设备(物联网终端设备)2个,安全产品1个。

表2 漏洞按影响类型统计表

图6 本周漏洞按影响类型分布

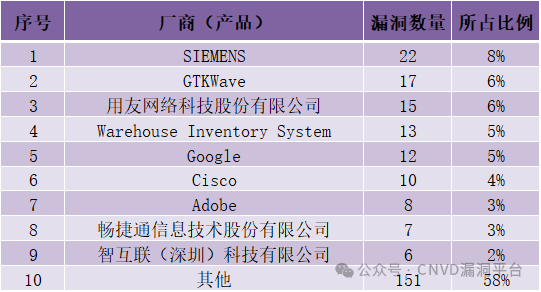

CNVD整理和发布的漏洞涉及SIEMENS、GTKWave、用友网络科技股份有限公司等多家厂商的产品,部分漏洞数量按厂商统计如表3所示。

表3 漏洞产品涉及厂商分布统计表

本周行业漏洞收录情况

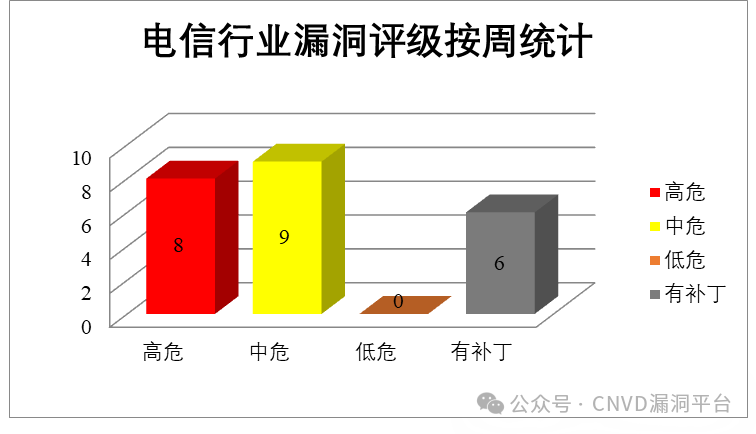

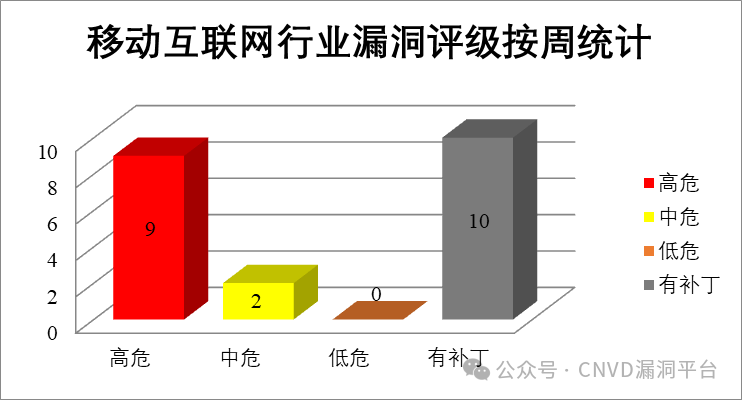

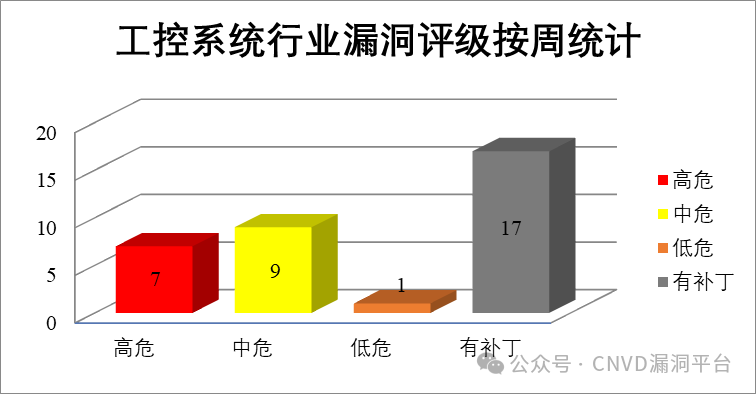

本周,CNVD收录了17个电信行业漏洞,11个移动互联网行业漏洞,17个工控行业漏洞(如下图所示)。其中,“Google Android权限提升漏洞(CNVD-2024-37972)、Tenda AC10U fromSetRouteStatic函数缓冲区溢出漏洞”等漏洞的综合评级为“高危”。相关厂商已经发布了漏洞的修补程序,请参照CNVD相关行业漏洞库链接。

电信行业漏洞链接:http://telecom.cnvd.org.cn/

移动互联网行业漏洞链接:http://mi.cnvd.org.cn/

工控系统行业漏洞链接:http://ics.cnvd.org.cn/

图7电信行业漏洞统计

图8移动互联网行业漏洞统计

图9工控系统行业漏洞统计

本周重要漏洞安全告警

本周,CNVD整理和发布以下重要安全漏洞信息。

1、Google产品安全漏洞

Google Chrome是美国谷歌(Google)公司的一款Web浏览器。Google Android是美国谷歌(Google)公司的一套以Linux为基础的开源操作系统。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞提升权限,在系统上执行任意代码,导致拒绝服务。

CNVD收录的相关漏洞包括:Google Chrome越界写入漏洞(CNVD-2024-37813)、Google Chrome内存错误引用漏洞(CNVD-2024-37814)、Google Android权限提升漏洞(CNVD-2024-37966、CNVD-2024-37968、CNVD-2024-37970、CNVD-2024-37969、CNVD-2024-37971)、Google Android拒绝服务漏洞(CNVD-2024-37967)。其中,除“Google Android权限提升漏洞(CNVD-2024-37966)”外,其余漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37813

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37814

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37966

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37968

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37967

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37970

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37969

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37971

2、Adobe产品安全漏洞

Adobe Experience Manager(AEM)是美国奥多比(Adobe)公司的一套可用于构建网站、移动应用程序和表单的内容管理解决方案。该方案支持移动内容管理、营销销售活动管理和多站点管理等。Adobe Acrobat Reader是美国奥多比(Adobe)公司的一款PDF查看器。该软件用于打印,签名和注释PDF。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞绕过安全功能,通过注入精心设计的有效载荷执行任意Web脚本或HTML,导致内存泄露。

CNVD收录的相关漏洞包括:Adobe Experience Manager输入验证错误漏洞(CNVD-2024-37805)、Adobe Experience Manager跨站脚本漏洞(CNVD-2024-37808、CNVD-2024-37807、CNVD-2024-37806、CNVD-2024-37811、CNVD-2024-37810、CNVD-2024-37809)、Adobe Acrobat and Reader越界读取漏洞(CNVD-2024-37812)。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37805

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37808

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37807

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37806

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37811

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37810

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37809

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37812

3、Cisco产品安全漏洞

Cisco NX-OS Software是美国思科(Cisco)公司的一套交换机使用的数据中心级操作系统软件。Cisco Identity Services Engine是美国思科(Cisco)公司的一款环境感知平台。Cisco Unified Communications Manager是美国思科(Cisco)公司的一款统一通信系统中的呼叫处理组件。该组件提供了一种可扩展、可分布和高可用的企业IP电话呼叫处理解决方案。Cisco Nexus Dashboard是美国思科(Cisco)公司的一个单一控制台。能够简化数据中心网络的运营和管理。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞伪造恶意请求诱骗受害者点击执行敏感操作,提升权限,执行任意命令,导致系统拒绝服务等。

CNVD收录的相关漏洞包括:Cisco NX-OS Software命令执行漏洞、Cisco NX-OS Software拒绝服务漏洞(CNVD-2024-37698)、Cisco Identity Services Engine跨站请求伪造漏洞(CNVD-2024-37703、CNVD-2024-37706)、Cisco Unified Communications Manager跨站脚本漏洞(CNVD-2024-37702)、Cisco NX-OS Software授权问题漏洞(CNVD-2024-37701)、Cisco NX-OS Software权限提升漏洞(CNVD-2024-37700)、Cisco Nexus Dashboard跨站请求伪造漏洞。其中,“Cisco NX-OS Software拒绝服务漏洞(CNVD-2024-37698)、Cisco Identity Services Engine跨站请求伪造漏洞(CNVD-2024-37703、CNVD-2024-37706)、Cisco Nexus Dashboard跨站请求伪造漏洞”漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37699

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37698

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37703

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37702

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37701

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37700

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37707

https://www.cnvd.org.cn/flaw/show/CNVD-2024-37706

4、Siemens产品安全漏洞

Siemens SINEMA Remote Connect Server是德国西门子(Siemens)公司的一套远程网络管理平台。该平台主要用于远程访问、维护、控制和诊断底层网络。S7-200 SMART series是一系列微型可编程逻辑控制器,可以控制各种小型自动化应用。Siemens Tecnomatix Plant Simulation是德国西门子(Siemens)公司的一个工控设备。利用离散事件仿真的功能进行生产量分析和优化,进而改善制造系统性能。SINUMERIK CNC为车间、车间和大型批量生产环境提供自动化解决方案。SINUMERIK ONE是一个数字原生数控系统,集成了SIMATIC S7-1500 CPU,用于自动化。Siemens Industrial Edge Management是德国西门子(Siemens)公司的一个平台,用于在靠近车间的计算平台上托管来自不同供应商的应用程序。Siemens Automation License Manager是德国西门子(Siemens)公司的一款用于Siemens产品的许可证管理器。SIMATIC PCS neo是一个分布式控制系统(DCS)。SINEC NMS是面向数字企业的新一代网络管理系统(NMS)。该系统可用于集中监控、管理和配置网络。Totally Integrated Automation Portal (TIA Portal)是一款PC软件,提供对西门子全方位数字化自动化服务的访问,从数字规划和集成工程到透明操作。User Management Component (UMC)是一个集成组件,可以在系统范围内对用户进行集中维护。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞绕过用户会话建立的额外多因素身份验证,获取敏感信息,执行任意代码,导致拒绝服务等。

CNVD收录的相关漏洞包括:Siemens SINEMA Remote Connect Server会话固定漏洞、Siemens SIMATIC S7-200 SMART Devices拒绝服务漏洞、Siemens Tecnomatix Plant Simulation堆栈缓冲区溢出漏洞(CNVD-2024-38014)、Siemens SINUMERIK ONE、SINUMERIK-840D和SINUMERIK828D权限提升漏洞、Siemens Industrial Edge Management授权绕过漏洞、Siemens SINUMERIK系统日志信息泄露漏洞、Siemens Automation License Manager拒绝服务漏洞、Siemens User Management Component (UMC)堆缓冲区溢出漏洞。其中,除“Siemens SINEMA Remote Connect Server会话固定漏洞、Siemens SINUMERIK系统日志信息泄露漏洞”外,其余漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2024-38005

https://www.cnvd.org.cn/flaw/show/CNVD-2024-38004

https://www.cnvd.org.cn/flaw/show/CNVD-2024-38006

https://www.cnvd.org.cn/flaw/show/CNVD-2024-38014

https://www.cnvd.org.cn/flaw/show/CNVD-2024-38021

https://www.cnvd.org.cn/flaw/show/CNVD-2024-38020

https://www.cnvd.org.cn/flaw/show/CNVD-2024-38023

https://www.cnvd.org.cn/flaw/show/CNVD-2024-38022

https://www.cnvd.org.cn/flaw/show/CNVD-2024-38025

5、Tenda AX1806缓冲区溢出漏洞(CNVD-2024-38182)

Tenda AX1806是中国腾达(Tenda)公司的一个WiFi6无线路由器。本周,Tenda AX1806被披露存在缓冲区溢出漏洞。攻击者可利用该漏洞导致拒绝服务。目前,厂商尚未发布上述漏洞的修补程序。CNVD提醒广大用户随时关注厂商主页,以获取最新版本。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2024-38182

小结:本周,Google产品被披露存在多个漏洞,攻击者可利用漏洞提升权限,在系统上执行任意代码,导致拒绝服务。此外,Adobe、Cisco、Siemens等多款产品被披露存在多个漏洞,攻击者可利用漏洞绕过安全功能,获取敏感信息,提升权限,执行任意命令,导致拒绝服务等。另外,Tenda AX1806被披露存在缓冲区溢出漏洞。攻击者可利用该漏洞导致拒绝服务。建议相关用户随时关注上述厂商主页,及时获取修复补丁或解决方案。

本周重要漏洞攻击验证情况

本周,CNVD建议注意防范以下已公开漏洞攻击验证情况。

1、Tenda F1202 fromwebExcptypemanFilter函数堆栈缓冲区溢出漏洞

验证描述

Tenda F1202是一款网络设备,提供网络连接和数据传输功能。

Tenda F1202 fromwebExcptypemanFilter函数存在堆栈缓冲区溢出漏洞,该漏洞是由于/goform/webExctypemanFilter文件的webExctypeman Filter函数的边界检查不正确造成的。攻击者可利用该漏洞使缓冲区溢出,并在系统上执行任意代码。

验证信息

POC链接:

https://github.com/abcdefg-png/IoT-vulnerable/blob/main/Tenda/F/F1202/fromwebExcptypemanFilter.md

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2024-38184

信息提供者

华为技术有限公司

注:以上验证信息(方法)可能带有攻击性,仅供安全研究之用。请广大用户加强对漏洞的防范工作,尽快下载相关补丁。

关于CNVD

国家信息安全漏洞共享平台(China National Vulnerability Database,简称CNVD)是由CNCERT联合国内重要信息系统单位、基础电信运营商、网络安全厂商、软件厂商和互联网企业建立的国家网络安全漏洞库,致力于建立国家统一的信息安全漏洞收集、发布、验证、分析等应急处理体系。

关于CNCERT

国家计算机网络应急技术处理协调中心(简称“国家互联网应急中心”,英文简称是CNCERT或CNCERT/CC),成立于2002年9月,为非政府非盈利的网络安全技术中心,是我国计算机网络应急处理体系中的牵头单位。

作为国家级应急中心,CNCERT的主要职责是:按照“积极预防、及时发现、快速响应、力保恢复”的方针,开展互联网网络安全事件的预防、发现、预警和协调处置等工作,维护国家公共互联网安全,保障基础信息网络和重要信息系统的安全运行。

网址:www.cert.org.cn

邮箱:vreport@cert.org.cn

电话:010-82991537